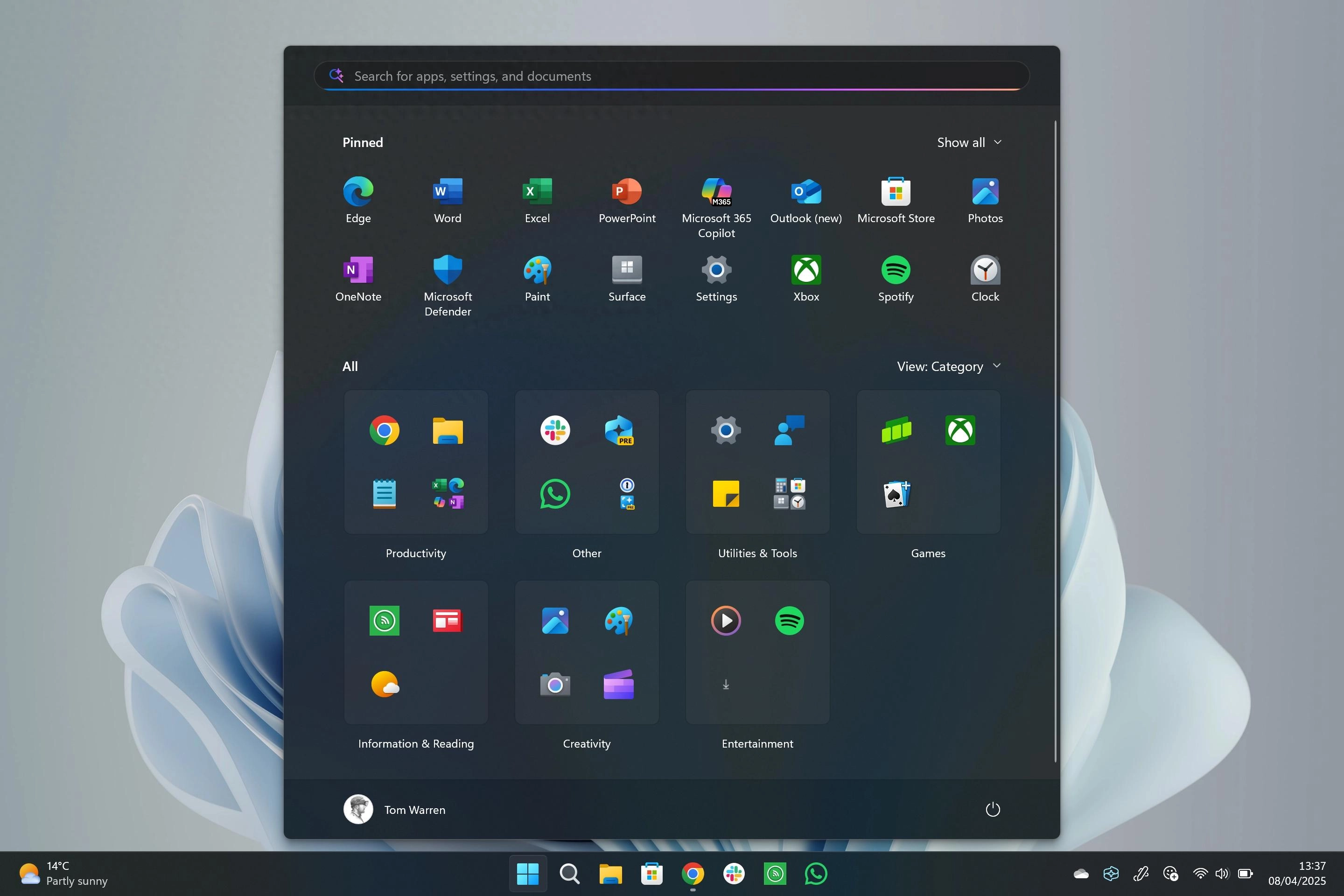

在过去几年中,微软一直在发布与 TLS(传输层安全)更新和更改相关的多项改进与升级,其中大部分都是为了让 Windows 成为更安全的操作系统。

![图片[1] - 微软封杀1024位TLS Windows无法再加载过时网络应用 - 万事屋 | 生活·动漫·娱乐综合社区-银魂同好聚集地](https://www.rei3.com/wp-content/uploads/2024/03/0bd32c753ff645bc862aac3878d02929noop.image_.webp)

最近的变化与即将在 Windows 上淘汰 TLS 1.0 和 1.1有关,该公司于去年 8 月宣布了这一消息,今年早些时候还宣布结束对Azure 存储账户的 TLS 1.0 和 1.1 支持。微软随后也针对前者发出了提醒,因为这是一个重大转变。

在此之后,微软现在宣布将很快停止对长度小于 2048 位的 RSA 密钥的支持,这样 TLS 服务器验证会更加安全,因为未来的 Windows 版本会阻止旧的、过时的和潜在的恶意网站和其他基于网络的应用程序。

由于当前的现代标准和基于安全的最佳实践建议至少使用 2048 位 RSA(Rivest-Shamir-Adleman)或 256 位 ECDSA(椭圆曲线数字签名算法)加密密钥,因此这一更新早就该进行了。

与提供 80 位安全强度的 1024 位 RSA 密钥相比,2048 位密钥提供 112 位安全强度,在这种情况下,更多意味着更好。

在其网站上,微软对更新进行了解释:

将不再支持使用密钥长度小于 2048 位的 RSA 密钥的证书。互联网标准和监管机构在 2013 年禁止使用 1024 位密钥,并特别建议 RSA 密钥的密钥长度应为 2048 位或更长。

此次弃用主要是为了确保用于 TLS 服务器身份验证的所有 RSA 证书的密钥长度必须大于或等于 2048 位,Windows 才能认为其有效。

企业或测试认证机构 (CA) 签发的 TLS 证书不受此更改的影响。不过,作为安全最佳实践,我们建议将它们更新为大于或等于 2048 位的 RSA 密钥。这一变更对于保护使用证书进行身份验证和加密的 Windows 客户的安全非常必要。

与 TLS 和 RSA 相关的更新并不是微软 唯一的安全变更计划。该公司最近宣布将更新Windows 8 时代的安全启动密钥。最近,这家科技巨头还表示可能会推出更多类似于 TPM 的安全芯片,也许是Pluton 这样的芯片。与此同时,Windows 内核也在进行Rust式改造,以提高内存安全性。

文是楼上发的,图是楼上帖的,寻仇请认准对象。

有些是原创,有些图文皆转载,如有侵权,请联系告知,必删。

如果不爽,请怼作者,吐槽君和你们是一伙的!请勿伤及无辜...

本站所有原创帖均可复制、搬运,开网站就是为了大家一起乐乐,不在乎版权。

对了,本站小水管,垃圾服务器,请不要采集,吐槽君纯属用爱发电,经不起折腾。

暂无评论内容