技术团队 MASSGRAVE 2 月 14 日发布博文,宣布成功突破 Windows 的核心 DRM 系统软件保护平台(SPP),发现了迄今为止最强大的 Windows 激活漏洞 TSforge,能够激活 Windows 7 以来所有版本的 Windows 系统,以及 Office 2013 以来的所有版本和附加组件。

软件保护平台(SPP)

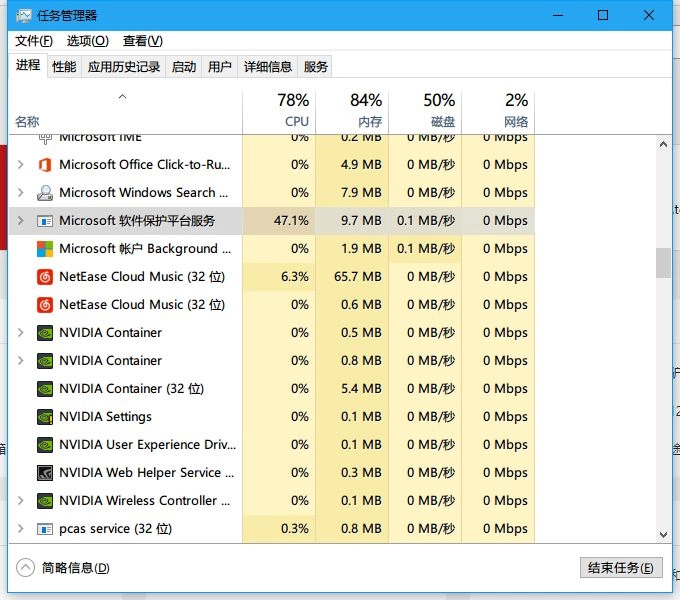

微软软件保护平台(SPP)是 Windows 操作系统中的一个重要组件,负责保护和管理软件许可证,验证 Windows 和其他微软产品的合法性,防止未经授权的复制、篡改许可和启动功能。

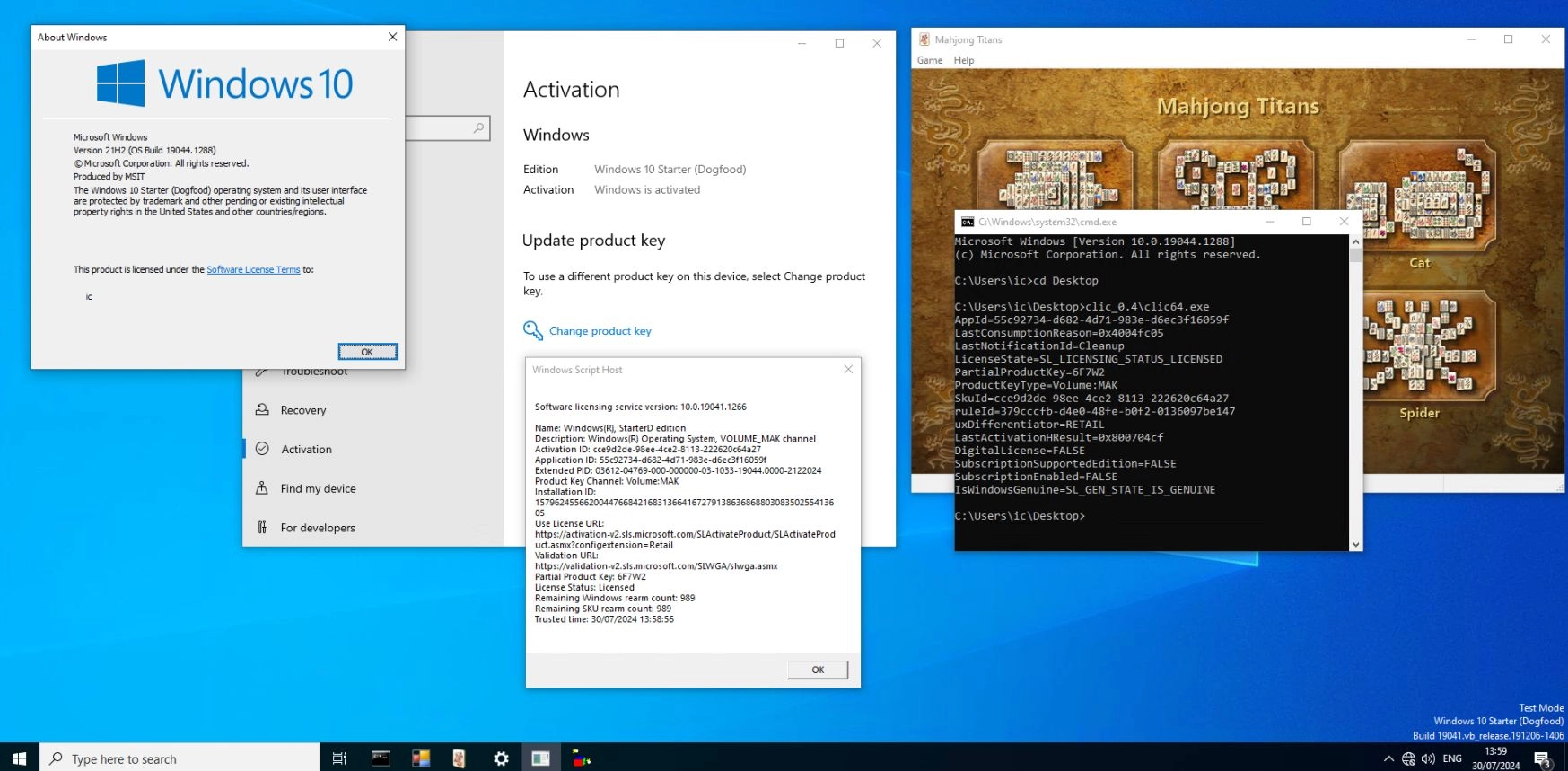

SPP 是近 20 年来 Windows 的核心 DRM 系统,也是自 Windows Vista 早期开发以来激活系统的主要途径。尽管多年来出现了各种绕过 SPP 的技巧,但从未有过直接攻击 SPP 本身的漏洞利用。

CID 技巧的发现:

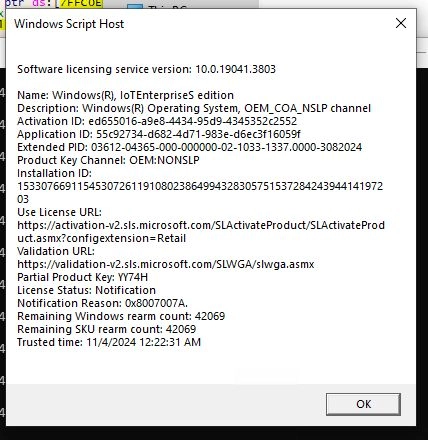

研究人员在 2023 年发现了一种名为“CID 技巧”的方法,可以绕过 SPP 验证,写入伪造的确认 ID(CID)。IT之家注:CID 是通过电话激活 Windows 时使用的数值,由于电话激活无需联网,所有 Windows 版本和附加组件都至少有一个可电话激活的许可通道。

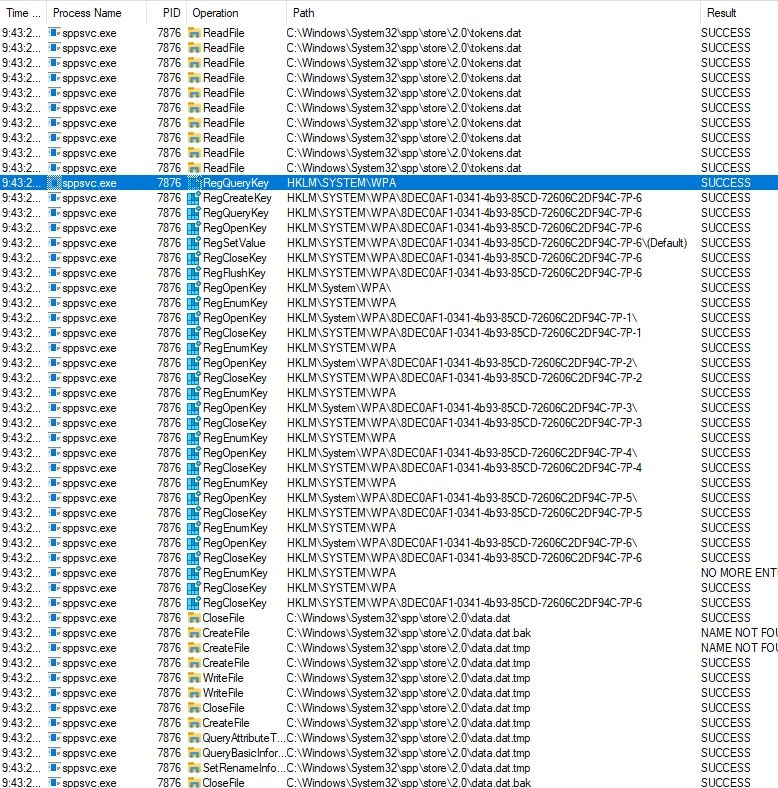

通过修改内存中 CID 验证代码,研究人员可以使用全零 CID 激活 Windows,并且即使重启 sppsvc 服务后激活状态依然保留,这表明 SPP 保存的激活数据在写入后不会再次验证。

激活数据存储位置的探索:

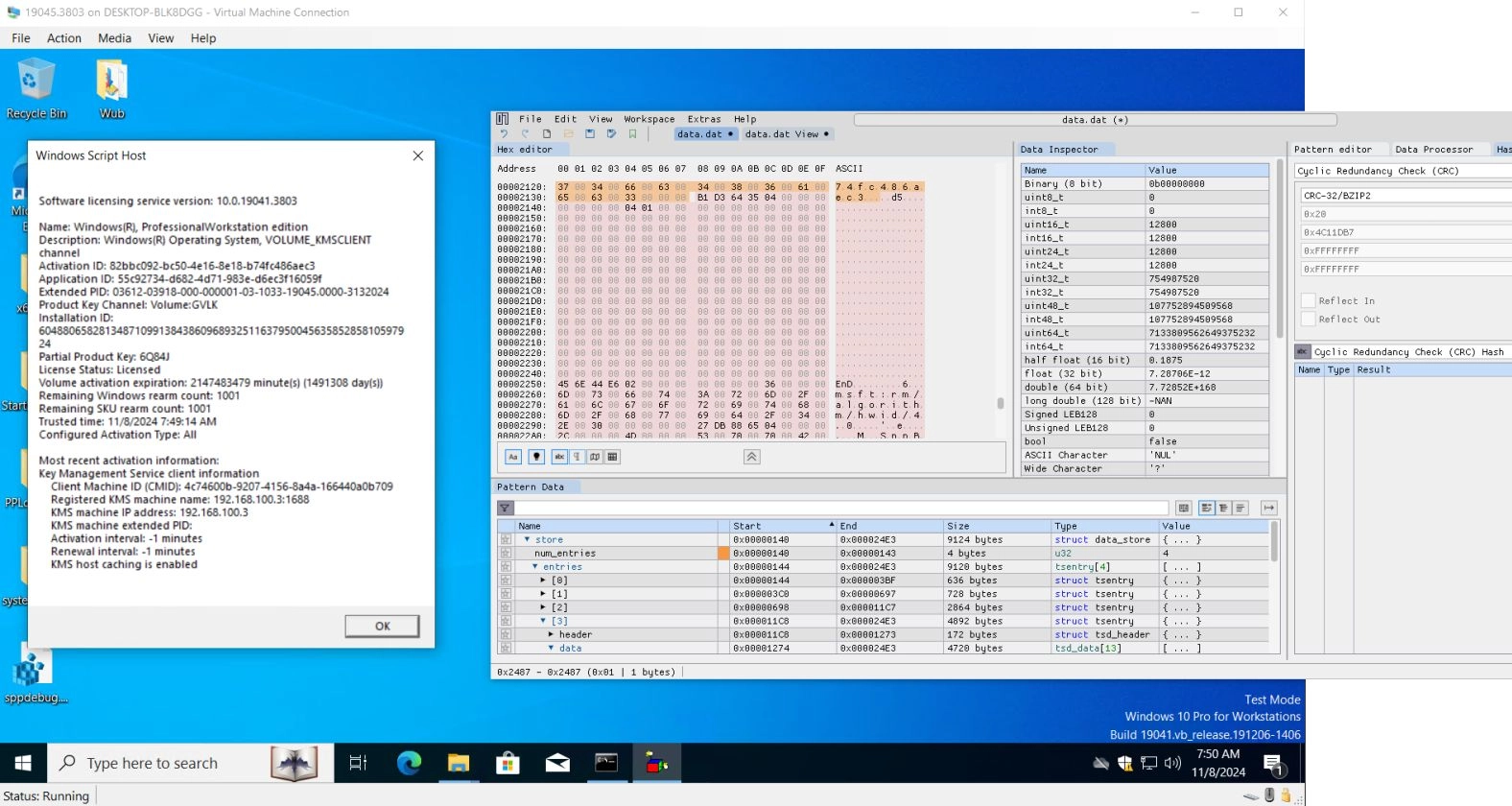

研究人员发现激活数据存储在“可信存储区”中,该存储区的数据以加密文件形式保存,并与 HKLMSYSTEMWPA 下的加密注册表项相关联。

在 Windows 8.1 和 10 上,数据主要存储在 C:WindowsSystem32sppstore2.0data.dat 和 C:WindowsSystem32sppstore2.0tokens.dat 中。

Windows 7 则使用了 spsys.sys 驱动程序将数据写入 C:WindowsSystem32

7B296FB0-376B-497e-B012-9C450E1B7327-5P-*

.C7483456-A289-439d-8115-601632D005A0 文件和 WPA 注册表项。

突破口

研究人员通过分析泄露的 Windows 8 早期版本(Build 7792 和 7850)的 spsys.sys驱动程序,找到了破解可信存储区的方法。通过跳过加密调用,可以直接将未加密的内容写入磁盘。

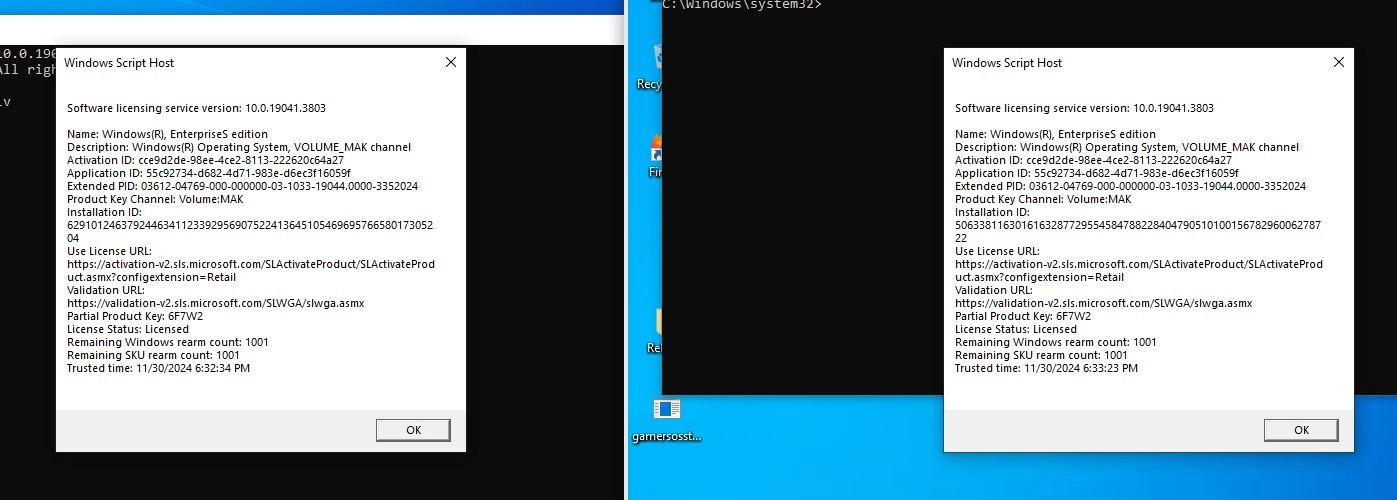

团队结合对 Windows 10 sppsvc.exe 的研究,找到了加密、解密、签名校验和哈希校验例程,并通过修补这些例程,使 sppsvc 解密 data.dat 文件并接受修改。

获取和利用

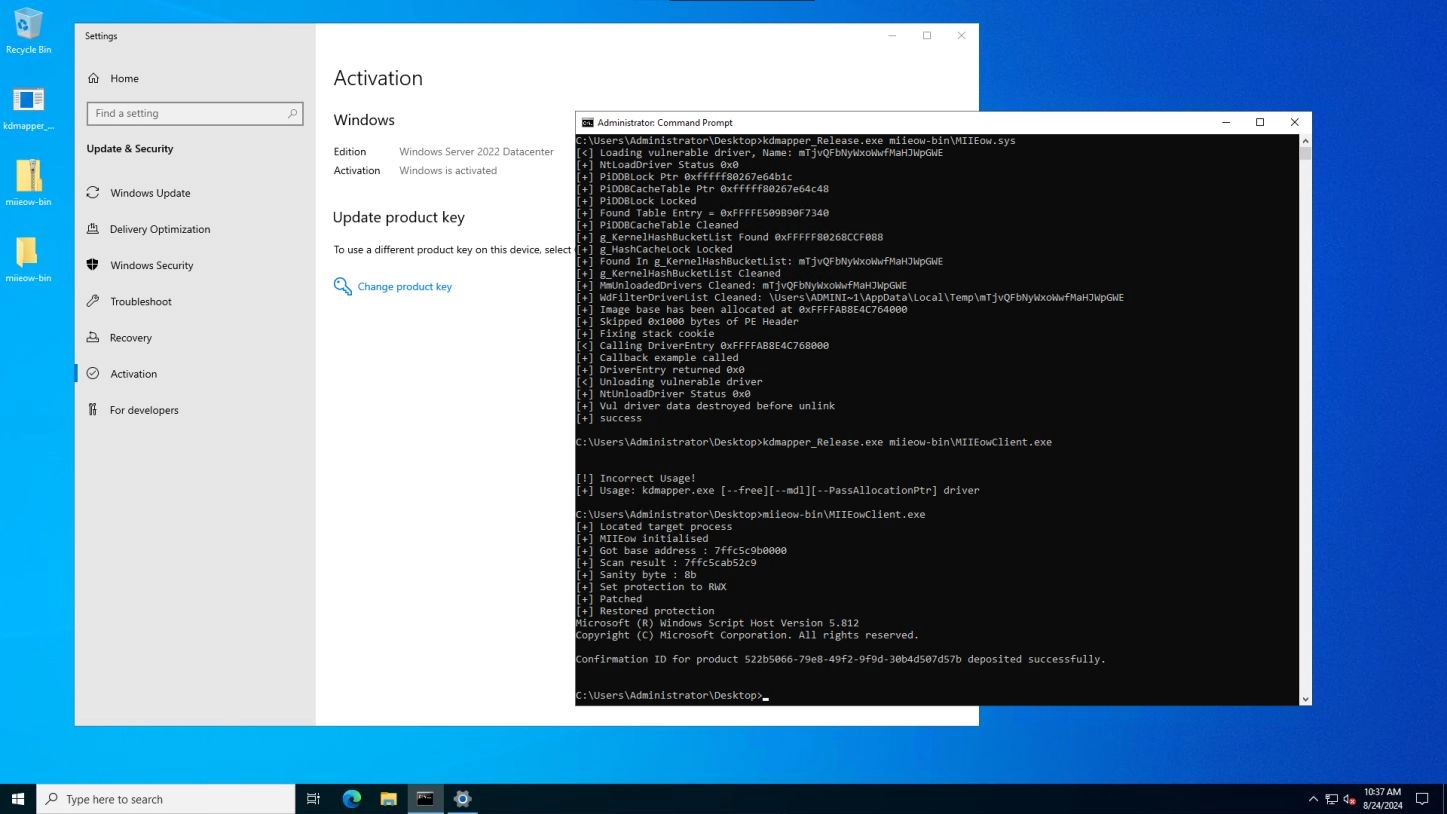

研究人员通过逆向工程和模拟 RSA 解密例程 SpModExpPrv,成功获取了用于加密 AES 密钥的 RSA 私钥,进而解密了可信存储区的数据。

团队还绕过了 Windows 7 和 CSVLK 的 PKEY2005 编码系统,并创建了适用于所有硬件的通用 HWID,最终实现了几乎所有 Windows 版本的离线激活。

项目地址:

https://github.com/massgravel/TSforge

官网介绍:

https://massgrave.dev/blog/tsforge

文是楼上发的,图是楼上帖的,寻仇请认准对象。

有些是原创,有些图文皆转载,如有侵权,请联系告知,必删。

如果不爽,请怼作者,吐槽君和你们是一伙的!请勿伤及无辜...

本站所有原创帖均可复制、搬运,开网站就是为了大家一起乐乐,不在乎版权。

对了,本站小水管,垃圾服务器,请不要采集,吐槽君纯属用爱发电,经不起折腾。

暂无评论内容